【荟·分享】黑客可利用e-Bay的一个站点漏洞(XSS)来偷取用户密码

近日,在e-Bay网站出现的一个严重的漏洞,该漏洞为恶意黑客分子通过创建假的登录界面的方式来盗取用户密码和电子票据等资料提供了可乘之机。

12月初,一位独立安全研究员发现了该漏洞,并在12月11号将该情况向e-Bay网站做了汇报。在得到了首次答复之后,第二天该研究员想继续跟进,获得更多关于该漏洞的最新情况时,e-Bay却不再对研究员的电子邮件进行回复。直到上周,Motherboard联系eBay询问情况时,他们都还没对该漏洞进行修复。

“任何人都可以利用该漏洞入侵e-Bay网的个人用户,从而可以控制他们的账户,同时通过给e-Bay上百万甚至上千万的用户发送精心打造的钓鱼电子邮件,来骗取电子票据,盗取数额巨大的用户资金。”该名叫做MLT的研究员说道。

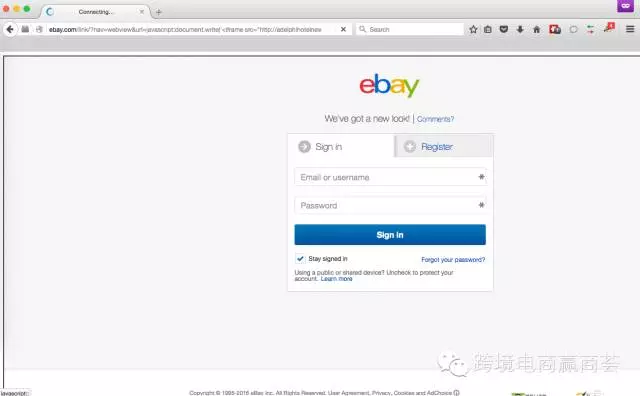

上周,MLT告诉了我这个漏洞的情况。周一时候,他发表了一篇博文,来具体阐述该漏洞的成因及其影响。在演示视频中,MLT用一个像e-Bay普通URL的钓鱼链接,来登录e-Bay。通过钓鱼链接制造的这个假登陆界面,实际上还是由e-Bay系统在管理,除了URL不同之外,页面看起来几乎完全与真正的e-Bay用户登录界面相同。

当我在MLT所做的钓鱼网站上输入自己的用户名和密码,点击登录时,网站会弹出一个页面,显示登录错误。与此同时,他盗取了我的用户凭证。他正是利用了一个叫做cross-scripting的技术漏洞,来制造了这个钓鱼页面。(MLT同时指出在YouTube的视频中也存在着漏洞)。

这是一种常见的网页漏洞,即人们所熟知的XSS(跨站脚本攻击:恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的特殊目的。)过去,很多网站都曾遭受到XSS攻击。这其中最著名的案列应该就是Samy Kamkar的攻击实例了。Samy Kamkar,一个在当时只有十多岁的孩子,利用社交网络上存在的XSS漏洞,他制造了一种能够自我复制的蠕虫病毒,感染了超过100万的MySpace用户,使他们自动成为他的好友。在这之后,Kamkar被判入狱3年。以上就是这名传奇黑客的事迹。当然,现在他已经成为一名众所周知的安全研究员了。这一事件,将Kamkar永远地被钉在了法律的十字架上,彻底地改变了互联网的发展史。从那时起,所有网站不得不认真对待XSS漏洞。

去年,e-Bay公司就已经发现了在自己的网站上存在着危险的XSS漏洞,并且也花了一年的时间来解决问题。

“他们已经没有必要去找任何的借口,来掩饰自己的关键领域正遭受XSS漏洞的威胁这一事实”MLT和我在一个加密软件上聊天时说道,“现在进入2016年了,我们已经掌握了许多技术来预防XSS的攻击。在过去,许多网站都存在XSS漏洞。Facebook就是其中之一。但现在黑客想要在Facebook找出一个XSS漏洞来进行攻击已经变得极其困难,因为Facebook网站工程师们已经找到正确的措施来维护网站的安全。我所不能理解的是,为什么e-Bay还在走过去的老路,没对网站的维护做出任何的改进。”

他补充说道,“他们不应该允许任何人进行链接重定向来定位到JavaScript。”

一位安全分析师指出,该XSS漏洞确实存在,但MLT的这种做法就有点哗众取宠的意味了。另一位安全专家,High-Tech Bridge公司的创始人及CEO,Ilia Kolochenko,说道,现在Web应用程序仍然容易受到XSS漏洞威胁,已经不足为奇了。建立一个完整的网站体系,列出存在隐患的网站,找到相应措施对其进行维护,这才是我们所需要做的。

上周,e-Bay公司发言人,Ryan Moore表示,公司将会致力于为世界各地数百万的e-Bay用户创造一个安全可靠的市场环境,同时公司还会采取措施尽快修复该漏洞,确保用户数据安全。Moore同时还对MLT的回应事件作出了解释,他说,这其中存在着误会,因为MLT在最初报告漏洞情况时,使用了不同的电子邮件名,让我们误以为是黑客所为。

周一时候,MLT告知Motherboard公司,经过他的测试证实,该bug已经被修复。之后,e-Bay发声明说,该bug已经修复。同时,还要表示对MLT和一些友好黑客关于网页页面bug报告的感谢。

不是所有人都会对这一漏洞进行深入的研究。MLT首先发现这一bug,当然,也可能会是其他人发现,但问题就在于,其他人很可能就会利用这一漏洞进行恶意攻击,而MLT却不会。作为一个网站用户,养成良好的习惯,谨慎对待突然弹出的电子邮件链接,时常检查所要访问的URL是否正确,这是非常重要的。如果一旦发现有什么异常,这很有可能就是一个骗局在等着你,必须提高警惕。

(本文来源:360安全播报,内容不代表本号观点,如有侵权,请及时与我们联系予以删除。)